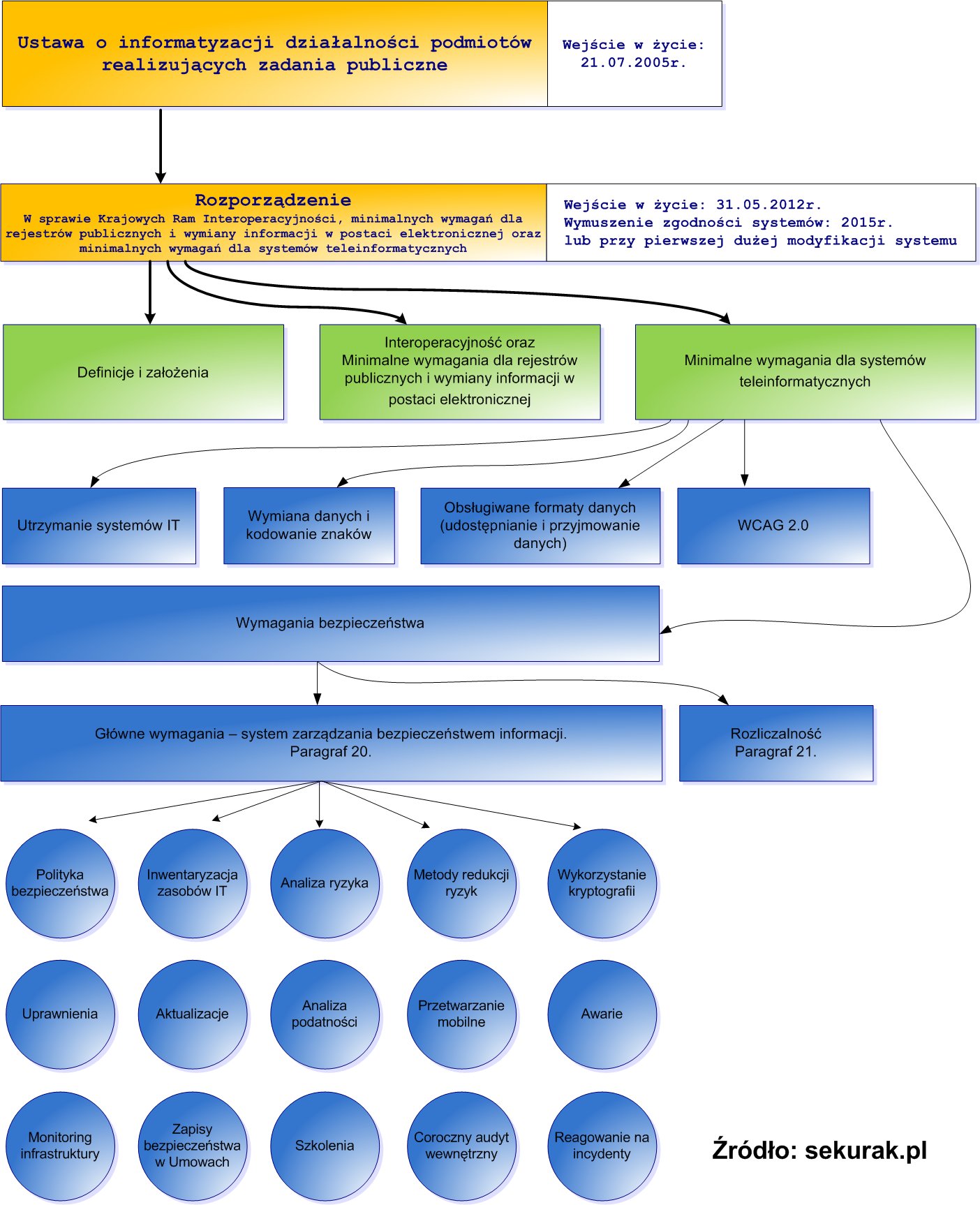

Polityka bezpieczeństwa IT – jak napisać? – AKADEMIA STORMSHIELD – wdrożenia, szkolenia, wsparcie techniczne

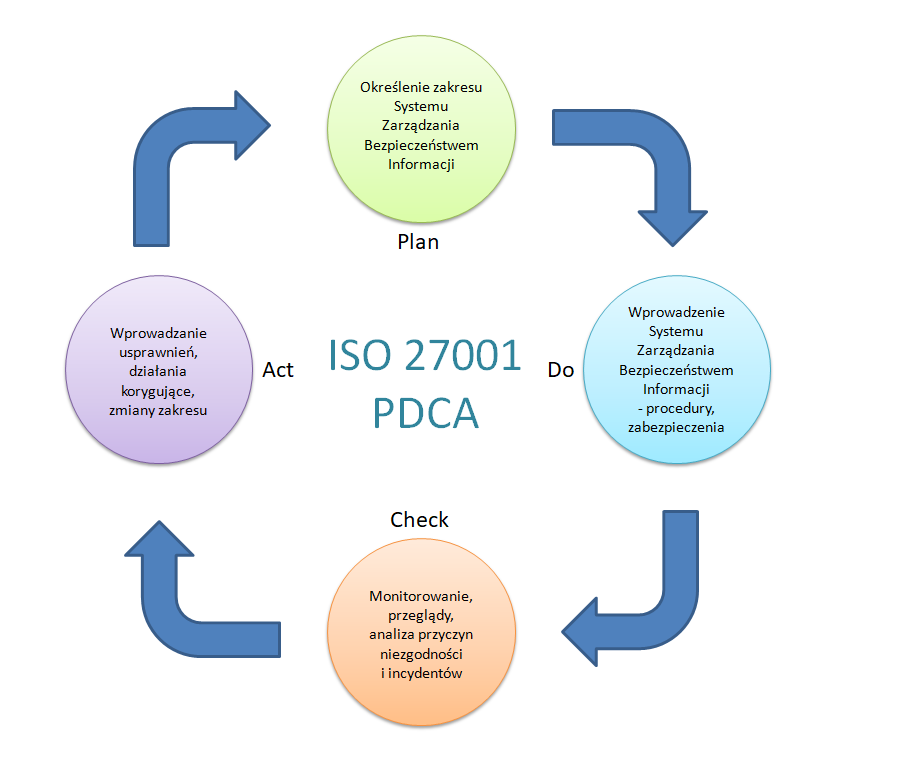

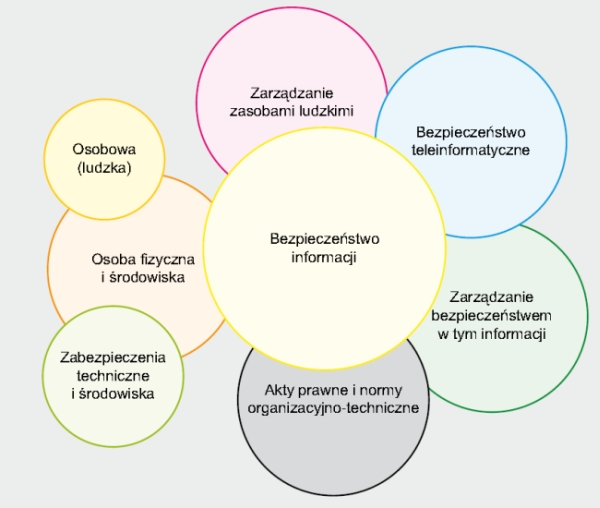

System Zarządzania Bezpieczeństwem Informacji zgodny z ISO/IEC 27001 (cz. 1.). Wprowadzenie | Zabezpieczenia - czasopismo branży security

Badanie skuteczności systemu zarządzania bezpieczeństwem informacji Testing the Effectiveness of an Information Security M